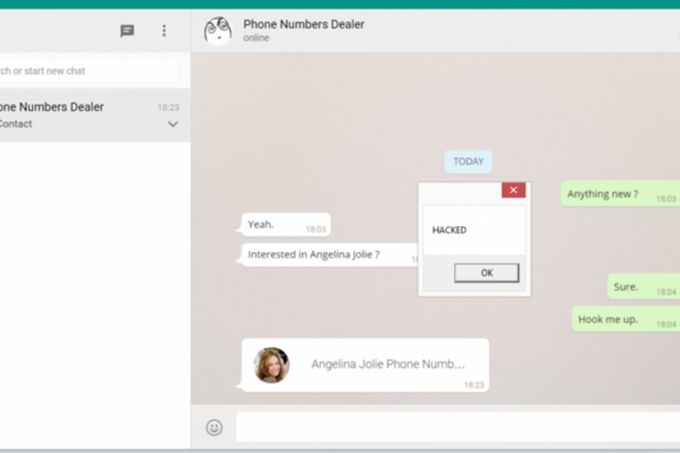

WhatsApp khắc phục lỗ hổng nguy hiểm trong ứng dụng Web

Một lỗ hổng có thể khiến khoảng 200 triệu người dùng bị lợi dụng để cài đặt mã độc.

WhatsApp, một phần mềm nhắn tin được sử dụng rộng rãi, đã khắc phục một lỗ hổng nguy hiểm trong ứng dụng Web của nó, mà có thể được khai thác để lừa đảo người dùng cài đặt mã độc, theo Check Point.

Lỗ hổng này có thể ảnh hưởng đến khoảng 200 triệu người sử dụng giao diện web của WhatsApp, theo bài viết của Oded Vanunu, quản lý nhóm của Check Point về nghiên cứu an ninh và thâm nhập.

"Tất cả những gì tin tặc cần phải làm để khai thác lỗ hổng này là gửi cho người dùng một vCard dường như bình thường nhưng có chứa mã độc," ông viết.

Lỗ hổng này được tìm thấy bởi một chuyên gia của Check Point, Kasif Dekel. Ông thấy rằng phiên bản Web của WhatsApp không để lọc đúng cách các danh thiếp điện tử ở định dạng vCard.

Dekel thấy rằng có thể thay đổi phần mở rộng của một tập tin vCard thành .bat, hoặc một tập tin thực thi. WhatsApp cho rằng người dùng chỉ nhận được một vCard, nhưng đó thực sự là mã lệnh thực thi.

"Điều này có nghĩa là ngay khi nạn nhân nhấn vào tập tin đã tải về (mà được giả mạo là một danh thiếp liên lạc), mã lệnh bên trong tập tin sẽ được thực thi trên máy tính của nạn nhân," Dekel viết.

Tin tặc chỉ cần số điện thoại của nạn nhân để gửi mã độc và cho người nhận chấp nhận nó.

Check Point công bố lỗ hổng này cho WhatsApp vào ngày 21 tháng 8, và WhatApp đã phát hành một bản cập nhật cho người dùng Web vào ngày 27 tháng 8. Phiên bản mới cập nhật là v0.1.4481.

Check Point chờ đến thứ Ba này để công bố lỗ hổng.

Các tin khác

- Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng mã độc tống tiền nhắm vào các tổ chức kinh tế Việt Nam đang gia tăng

- Điều chỉnh vòng đời tên miền .VN

- Các tài khoản G Suite miễn phí Google ngừng cung cấp từ tháng 7.2022

- Thay đổi thời gian hiệu lực tối đa chứng chỉ SSL từ ngày 01/09/2020

- Chuẩn mã hóa video mới giúp giảm dung lượng còn ½ so với chuẩn nhỏ nhất hiện tại (H264)

Tin tức công nghệ

Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng...

04-04-2024Điều chỉnh vòng đời tên miền .VN

26-01-2022Các tài khoản G Suite miễn phí Google ngừng cung cấp...

22-01-2022Thay đổi thời gian hiệu lực tối đa chứng chỉ...

11-07-2020Chuẩn mã hóa video mới giúp giảm dung lượng còn...

03-05-201914 quy tắc giúp tăng cường an ninh cho Magento

29-05-2017

Bài viết được quan tâm

Tại sao chọn Hoster Việt Nam?

03-09-2013Hướng dẫn thanh toán

17-08-2013Danh sách dịch vụ

02-09-2013