Tin tặc thu thập dữ liệu động để chuẩn bị cho các cuộc tấn công hiệu quả, âm thầm

"Thăm dò là một kỹ thuật tấn công được tin tặc sử dụng để thu thập dữ liệu động có thể hữu ích cho việc thực hiện các cuộc tấn công sau đó," theo Joe Sremack, người đứng đầu nhóm Nghiên cứu Berkeley của LLC, một công ty khám phá và thăm dò máy tính.

Trong một thủ tục tấn công thăm dò, tin tặc thu thập dữ liệu động trong bộ nhớ để lấy mật khẩu, khoá mã hóa, hoặc dữ liệu phiên đang trao đổi qua mạng, mà có thể hỗ trợ chúng đạt được quyền truy cập không hạn chế dữ liệu quý giá.

Để minh họa, một ví dụ đơn giản của tấn công thăm dò là thu thập clipboard của Windows, đó là vùng người dùng ít am hiểu thường sao chép và dán mật khẩu của họ. Tin tặc thường thực hiện kiểu tấn công này thông qua các lỗ hổng trong Flash.

"Có những thủ thuật khai thác, mà kết hợp việc đọc dữ liệu qua plug-in Flash trong trình duyệt cùng với cấu hình sai hoặc yếu, có thể đọc nội dung đầy đủ của trình duyệt, bao gồm cả mật khẩu trong bộ nhớ", Sremack nói.

Nhận thức là bước đầu tiên trong việc ngăn chặn các thủ thuật tấn công thăm dò; hành động là bước thứ hai.

Mục đích và phương thức

Tin tặc sử dụng tấn công thăm dò để lấy được các thông tin như tên người dùng và mật khẩu mà cho phép chúng truy cập dữ liệu nhạy cảm trong khi có thể che giấu được danh tính, làm chậm khả năng bị phát hiện, và che giấu dấu vết của chúng.

"Chúng muốn kéo dài thời gian mà chúng có quyền truy cập hệ thống và thời gian mà dữ liệu bị đánh cắp chưa bị phát hiện, mà làm tăng giá trị của nó", theo Scott Hazdra, chuyên viên Tư vấn An ninh hàng đầu của Neohapsis, một công ty quản lý rủi ro và an ninh.

Tin tặc tìm kiếm loại dữ liệu động được lưu trữ trong một số dạng bán cố định như trong bộ nhớ RAM hoặc một file swap.

"Một file tạm trong Windows, clipboard Windows hoặc Mac, dữ liệu đăng nhập không được mã hóa từ một ứng dụng Telnet hay FTP, và bộ cache của trình duyệt web là tất cả các mục tiêu dữ liệu động", Sremack nói.

Ngay khi tin tực lấy được ID người dùng và mật khẩu, mà được lưu trữ tạm thời dưới dạng bản rõ, chúng có thể truy cập được ở cấp độ kế tiếp, tiếp cận được các nguồn tài nguyên như các trang web nội bộ, hệ thống quản lý tài liệu, và các trang web SharePoint, Sremack giải thích.

"Đây là một phương thức cơ bản để tin tặc lấy được những gì mà khi sử dụng keylogger chúng không lấy được", Sremack nói.

Điều này quan trọng đối với tin tặc vì các chương trình phòng chống virus và phần mềm độc hại có thể phát hiện và loại bỏ keylogger. Thay vào đó, chúng sử dụng các công cụ để tìm kiếm trong clipboard, registry, hoặc bất cứ nơi nào mà máy tính lưu trữ dữ liệu này dưới dạng bản rõ.

Những công cụ này, cho phép tin tặc làm được những việc này theo thời gian thực, miễn phí và có sẵn trên Internet. Trong khi có các công cụ sẵn sàng để làm việc này trên Linux, con người thường mắc phải những kiểu sai lầm (lưu trữ mật khẩu dạng bản rõ vào clipboard) mà khiến việc tấn công thăm dò có thể khả thi đối với người dùng cuối làm việc trên các máy trạm, mà hầu hết chạy các hệ điều hành như Windows và Mac.

Một số công cụ cụ thể được tin tặc sử dụng trong các công cụ kịch bản có sẵn trên Metasploit.

"Ngoài ra còn có một loại công cụ khác rộng hơn dành cho các mục đích này, cả bản miễn phí và bản thương mại, như FTK Imager, RedLine, Volatility, CAINE, và HELIX3", Hazdra nói.

Ứng phó của doanh nghiệp

"Rất khó khăn để phòng chống tấn công thăm dò bởi vì các file trong máy tính bị xâm nhập có thể an toàn, nhưng những kẻ xâm nhập có thể truy cập vào máy tính và lấy được dữ liệu trong bộ nhớ - mặc dù các tiêu chuẩn truyền thống xác nhận hệ thống an toàn", Sremack nói.

Cách tiếp cận để chặn đứng cuộc tấn công thăm dò bao gồm việc chạy các tiện ích an ninh che chắn và bảo vệ dữ liệu trong bộ nhớ. Ví dụ, những loại ứng dụng này bao gồm KeePass và KeeScrambler. KeePass là một tiện ích mã hóa clipboard mà tự động xóa lịch sử clipboard. KeeScrambler mã hóa lịch sử duyệt web.

"Mỗi khi người dùng gõ một từ vào trình duyệt, nó mã hóa để ngăn chặn tin tặc đọc dữ liệu thường trú trong bộ nhớ", Sremack giải thích. Sẵn có một phiên bản miễn phí của KeeScrambler; phiên bản thương mại còn có chức năng ngăn chặn keylogger.

Giải pháp tốt nhất là doanh nghiệp ghi lại nhật ký hệ thống trên một máy tính riêng biệt trong mạng, khiến tin tặc khó khăn hơn trong việc tiếp cận và xóa dấu vết của chúng. Ngoài ra, doanh nghiệp nên sử dụng các tính năng của filesystem để đánh dấu các file là "append only" (không được xóa hoặc ghi đè lên dữ liệu hiện có) để ngay cả người quản trị hệ thống có thể xóa khi máy tính chạy ở chế độ bảo trì offline, TK Keanini, CTO của Lancope, giải thích.

Trong bức tranh lớn hơn, doanh nghiệp phải có sự sẵn sàng để kịp thời ứng phó hiệu quả đối với các cuộc tấn công thăm dò. Có ba cấp độ mà một doanh nghiệp nên sẵn sàng để ứng phó, Keanini nói, với mỗi cấp được thêm một khía cạnh mà người khác.

"Ngay cả khi tin tặc có thể tránh được một trong những cấp độ này, chúng sẽ được phát hiện ở những cấp độ khác", Keanini nói.

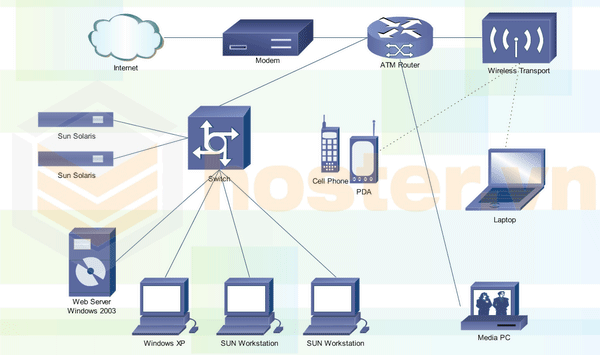

Cấp độ đầu tiên là giám sát điểm cuối từ xa. Mỗi điểm cuối nên có một tiến trình hệ thống thống kê tất cả các hành động trên thiết bị.

"Trong khi bạn có thể không bao giờ chính xác 100% với cấp độ này, nhưng 0% là điều không thể chấp nhận được", Keanini nói.

Cấp độ thứ hai là giám sát gateway và điểm truy cập từ xa. Tại lối vào và ra của hệ thống mạng, các kết nối đến vào đi nên được ghi lại. Việc này sẽ cung cấp bằng chứng để phát hiện và về việc thăm dò mạng.

Cấp độ thứ ba là giám sát hạ tầng từ xa.

"Tất cả hạ tầng mạng nên triển khai Netflow/IPFIX", Keanini nói. Hệ thống CNTT / An ninh thu thập dữ liệu này bằng cách sử dụng một công cụ theo dõi tất cả lưu lượng mạng ở mức độ meta-data.

"Dữ liệu này giống sổ cái chung của hệ thống mạng và cung cấp hình ảnh đầy đủ nhất về các hoạt động trên hệ thống mạng của bạn", Keanini nói.

Khi một doanh nghiệp tự tay thực hiện với tất cả ba cấp độ giám sát này, thì không có nơi nào mà một cuộc tấn công hoặc tin tặc có thể ẩn giấu được.

"Quan trọng hơn," Keanini nói, "trong khi chúng có thể xâm nhập bằng một số thủ thuật khai thác, chúng vẫn cần phải ẩn giấu để không bị phát hiện trong khi thực hiện các giai đoạn khác của cuộc tấn công."

Trong giai đoạn này của cuộc tấn công, doanh nghiệp có thể phát hiện ra tin tặc với các cấp độ giám sát này và triển khai các biện pháp ứng phó trước khi chúng hoàn thành mục tiêu.

Các doanh nghiệp cần phải nhận thức được rằng tấn công thăm dò, cũng như các kỹ thuật tấn công khác, sẽ tiếp tục phát triển. Tin tặc sẽ sử dụng bất kỳ công cụ nào có sẵn để hoàn thành công việc, ngay cả khi công cụ đó tự nó lành tính và chúng sử dụng công cụ đó với mục đích khác so với dự định ban đầu của tác giả.

Các CSO và CISO cần phải liên tục đào tạo đội ngũ CNTT và an ninh của họ về những mối đe dọa và kỹ thuật tấn công mới. Hầu hết các nhóm an ninh sẽ cần các công cụ mới để phát hiện các cuộc tấn công thăm dò, Hazdra nói.

Tài sản có giá trị cao cần các chế độ bảo vệ mới để cho các nhóm an ninh có thể phát hiện và ngăn chặn tin tặc sử dụng các công cụ thăm dò đối với dữ liệu doanh nghiệp, Hazdra nói.

"Việc sử dụng trái phép các loại công cụ này có khả năng xảy ra ở một điểm mù đối với hầu hết các tổ chức khi họ có thể giám sát những thứ như lưu lượng mạng, tính toàn vẹn của file, hệ thống phát hiện xâm nhập và nỗ lực truy cập trái phép, nhưng có thể không có các công cụ để phát hiện một người nào đó thực hiện dump bộ nhớ trên một hệ thống, hoặc người sử dụng một công cụ thăm dò là trong nhóm an ninh hay là một kẻ tấn công," Hazdra giải thích.

Các tin khác

- Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng mã độc tống tiền nhắm vào các tổ chức kinh tế Việt Nam đang gia tăng

- Điều chỉnh vòng đời tên miền .VN

- Các tài khoản G Suite miễn phí Google ngừng cung cấp từ tháng 7.2022

- Thay đổi thời gian hiệu lực tối đa chứng chỉ SSL từ ngày 01/09/2020

- Chuẩn mã hóa video mới giúp giảm dung lượng còn ½ so với chuẩn nhỏ nhất hiện tại (H264)

Tin tức công nghệ

Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng...

04-04-2024Điều chỉnh vòng đời tên miền .VN

26-01-2022Các tài khoản G Suite miễn phí Google ngừng cung cấp...

22-01-2022Thay đổi thời gian hiệu lực tối đa chứng chỉ...

11-07-2020Chuẩn mã hóa video mới giúp giảm dung lượng còn...

03-05-201914 quy tắc giúp tăng cường an ninh cho Magento

29-05-2017

Bài viết được quan tâm

Tại sao chọn Hoster Việt Nam?

03-09-2013Hướng dẫn thanh toán

17-08-2013Danh sách dịch vụ

02-09-2013