Phần mềm độc hại DDoS trên hệ thống Linux đi kèm với rootkit được tùy chỉnh tinh vi

XOR.DDoS được lan truyền thông qua các cuộc tấn công vét cạn (brute-force) để đoán mật khẩu truy cập SSH

Một chương trình độc hại được thiết kế chạy trên các hệ thống Linux, bao gồm các thiết bị nhúng với kiến trúc ARM, sử dụng một rootkit lõi tinh vi được tùy chỉnh theo mỗi lần phát tán.

Phần mềm độc hại XOR.DDoS được phát hiện lần đầu vào tháng 9 bởi tổ chức nghiên cứu an ninh Malware Must Die. Tuy nhiên, từ đó nó đã phát triển thêm và các phiên bản mới đã được phát hiện thấy gần đây vào ngày 20/01, theo một báo cáo mới hôm thứ Năm từ công ty an ninh mạng FireEye, họ phân tích chi tiết các mối đe dọa.

XOR.DDoS được cài đặt trên hệ thống mục tiêu thông qua tấn công brute-force vào SSH (Secure Shell) được thực hiện chủ yếu từ những địa chỉ IP (Internet Protocol) từ một công ty có trụ sở tại Hồng Kông là Hee Thai Limited.

Các cuộc tấn công cố gắng đoán mật khẩu của tài khoản root bằng cách sử dụng các kỹ thuật tấn công từ điển khác nhau và các danh sách mật khẩu từ dữ liệu được khai thác trong quá khứ. FireEye đã phát hiện ra hơn 20.000 lần đăng nhập SSH trên máy chủ mục tiêu trong 24 giờ và hơn 1 triệu lần từ giữa tháng 11 đến cuối tháng 1.

Khi tin tặc thực hiện đoán mật khẩu của tài khoản root, hắn gửi một lệnh SSH phức tạp từ xa - đôi khi với hơn 6.000 ký tự - bao gồm nhiều lệnh shell phân tách nhau bởi dấu chấm phẩy. Những lệnh này tải về và thực thi các script khác nhau là nhiều phần của một chuỗi lây nhiễm tinh vi dựa trên một hệ thống xây dựng phần mềm độc hại theo mong muốn.

Việc sử dụng lệnh SSH từ xa là yếu tố mấu chốt bởi vì OpenSSH không ghi log những lệnh này, "dù ngay cả khi việc ghi log đã được cấu hình với thiết lập rườm rà nhất," các chuyên gia nghiên cứu của FireEye cho biết. "Từ khi một lệnh từ xa không khởi tạo phiên làm việc, hệ thống ghi log TTY cũng không ghi lại những sự kiện này. Cả hai lệnh last và lastlog, dùng để hiển thị danh sách những lần đăng nhập gần nhất, cũng không hiện thị chúng."

Những script đầu tiên thu thập các 'kernel header' của Linux từ hệ thống bị lây nhiễm và trích xuất chuỗi "vermagic" từ các mô-đun LKM (Loadable Kernel Module) sẵn có. Thông tin này được gửi về máy chủ do tin tặc điều khiển và được sử dụng để xây dựng các rootkit có chức năng như LKMs một cách tự động và được tùy chỉnh theo từng hệ thống bị lây nhiễm.

Hạ tầng xây dựng theo yêu cầu tự động tạo ra rootkit LKM cho từng kernel và kiến trúc khác nhau khi mỗi mô-đun LKM cần phải được biên dịch để tương thích với kernel đặc thù.

"Không như Windows, có một 'kernel API' ổn định cho phép tạo ra mã nguồn mà có thể sử dụng cho nhiều phiên bản kernel, kernel của Linux thiếu một API như vậy," các chuyên gia nghiên cứu của FireEye cho biết. "Khi kernel thay đổi từ phiên bản này sang phiên bản khác, mô-đun LKM phải thay đổi để tương thích với kernel mới."

Mục đích của rootkit là che giấu các tiến trình, file và cổng liên quan với XOR.DDoS, một phần mềm độc hại được cài đặt trên những hệ thống bị xâm nhập và chủ yếu được sử dụng bởi tin tặc để phát động các tấn công từ chối dịch vụ phân tán (DDoS).

"Không như những bot DDoS điển hình, XOR.DDoS là một trong những dòng phần mềm độc hại tinh vi hơn nhắm mục tiêu tới hệ điều hành Linux," các chuyên gia nghiên cứu của FireEye cho biết. "Nó cũng là phần mềm đa nền tảng, với mã nguồn C/C ++ được biên dịch để nhắm tới nền tảng x86, ARM và nền tảng khác."

XOR.DDoS có thể tải về và thực thi các file nhị phân tùy biến, cho phép nó tự động cập nhập. FireEye quan sát thấy hai phiên bản chính của XOR.DDoS cho đến nay, phiên bản thứ hai được phát hiện lần đầu vào cuối tháng 12.

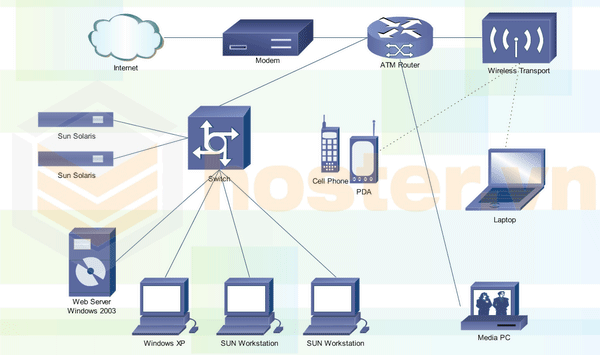

Các thiết bị mạng và nhúng có nhiều khả năng bị khai thác bởi các cuộc tấn công brute force SSH và người dùng cuối khó có thể bảo vệ mình, các chuyên gia nghiên cứu của FireEye cho biết.

Có rất nhiều các thiết bị nhúng được cấu hình cho phép quản trị từ xa và có thể truy cập qua Internet. Năm 2012, một chuyên gia nghiên cứu ẩn danh đã có thể chiếm quyền điều khiển của 420.000 thiết bị như vậy với mật khẩu đăng nhập mặc định hoặc không có mật khẩu. Anh ta đã sử dụng chúng để quét toàn bộ Internet như là một phần của dự án nghiên cứu mà đã trở nên nổi tiếng Internet Census 2012.

Số lượng thiết bị có thể truy cập thông qua SSH và sử dụng các mật khẩu yếu có thể bị khai thác bởi tấn công brute-force phức tạp giống như tổ chức đã sử dụng XOR.DDoS, có thể sẽ cao hơn nhiều.

Nếu có thể, dịch vụ SSH trên các thiết bị này phải được cấu hình để sử dụng khóa mật mã thay vì mật khẩu cho việc xác thực và vô hiệu hóa chức năng đăng nhập từ xa đối với tài khoản root, theo các chuyên gia nghiên cứu của FireEye. "Người dùng họ gia đình hoặc doanh nghiệp nhỏ có thể cài đặt công cụ mã nguồn mở fail2ban, mà có thể kết hợp với iptables để phát hiện và ngăn chặn các cuộc tấn công brute-force."

Các tin khác

- Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng mã độc tống tiền nhắm vào các tổ chức kinh tế Việt Nam đang gia tăng

- Điều chỉnh vòng đời tên miền .VN

- Các tài khoản G Suite miễn phí Google ngừng cung cấp từ tháng 7.2022

- Thay đổi thời gian hiệu lực tối đa chứng chỉ SSL từ ngày 01/09/2020

- Chuẩn mã hóa video mới giúp giảm dung lượng còn ½ so với chuẩn nhỏ nhất hiện tại (H264)

Tin tức công nghệ

Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng...

04-04-2024Điều chỉnh vòng đời tên miền .VN

26-01-2022Các tài khoản G Suite miễn phí Google ngừng cung cấp...

22-01-2022Thay đổi thời gian hiệu lực tối đa chứng chỉ...

11-07-2020Chuẩn mã hóa video mới giúp giảm dung lượng còn...

03-05-201914 quy tắc giúp tăng cường an ninh cho Magento

29-05-2017

Bài viết được quan tâm

Tại sao chọn Hoster Việt Nam?

03-09-2013Hướng dẫn thanh toán

17-08-2013Danh sách dịch vụ

02-09-2013