Lỗ hổng zero-day trong Google Admin cho phép các mã độc có thể đọc tập tin của ứng dụng

Một lỗ hổng trong ứng dụng Google Admin cho Android có thể cho phép các mã độc lấy cắp thông tin được sử dụng để truy cập tài khoản Google for Work

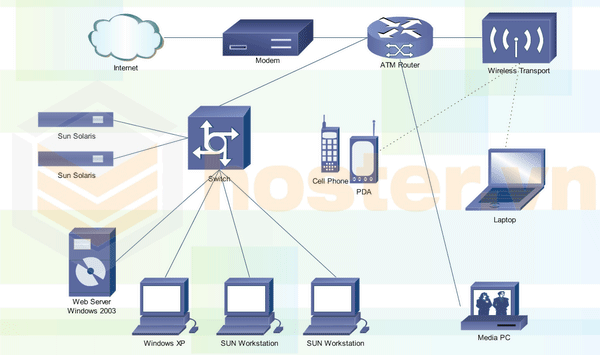

Một trong những khía cạnh chính trong mô hình an ninh của Android là các ứng dụng chạy trong sandbox riêng và không thể đọc được dữ liệu nhạy cảm của nhau thông qua hệ thống tập tin. Có các hàm API cho ứng dụng có thể tương tác với nhau và trao đổi dữ liệu, nhưng điều này đòi hỏi phải có sự đồng thuận.

Nhưng các chuyên gia từ công ty tư vấn an ninh MWR Infosecurity ở Vương quốc Anh đã phát hiện ra một lỗ hổng trong ứng dụng Google Admin có thể bị khai thác bởi các mã độc, mà có khả năng xâm nhập vào sandbox của ứng dụng và đọc các tập tin.

Lỗ hổng này nằm trong cách ứng dụng Google Admin xử lý và tải các URL nhận được từ các ứng dụng khác bên trong một WebView - một cửa sổ trình duyệt đơn giản hóa.

Nếu một ứng dụng giả mạo gửi một yêu cầu đến Google Admin - hay "ý định" theo cách nói của Android - với một URL trỏ đến một tập tin HTML có thể đọc được do ứng dụng giả mạo đó điều khiển, Google Admin sẽ nạp mã của tập tin đó vào trong một WebView.

Tin tặc có thể đặt một iframe bên trong mã HTML mà sẽ tải tập tin đó một lần nữa sau một giây, các chuyên gia từ MWR giải thích trong một tư vấn được công bố hôm thứ Năm. Sau khi ứng dụng Google Admin nạp mã HTML, nhưng trước khi nó cố gắng tải iframe, tin tặc có thể thay thế tập tin gốc bằng một tập tin khác cùng tên nhưng hoạt động như một liên kết symlink đến một tập tin trong ứng dụng Google Admin, họ nói.

WebView có một cơ chế an ninh được gọi là Same-Origin Policy, hiện diện trong tất cả các trình duyệt và ngăn chặn một trang web đọc hoặc thay đổi mã lệnh được nạp vào iframe, trừ khi cả trang web và iframe chia sẻ cùng một tên miền và giao thức gốc.

Mặc dù mã lệnh được nạp vào iframe thuộc về một tập tin của ứng dụng Google Admin, nguồn gốc của nó là tương tự như của tập tin từ ứng dụng giả mạo, nhờ vào liên kết symlink. Điều này có nghĩa rằng mã HTML gốc được nạp vào WebView có thể đọc tập tin Google Admin sau đó được nạp vào iframe, chuyển nội dung của nó đến ứng dụng giả mạo.

"Ứng dụng Google Admin cho Android cho phép người quản trị quản lý tài khoản Gmail for Work của công ty từ điện thoại Android," Robert Miller, chuyên gia an ninh cao cấp tại MWR cho biết qua email. "Một tập tin quan trọng trong sandbox của ứng dụng Google Admin là một tập tin nắm giữ một token được sử dụng bởi ứng dụng để chứng thực chính nó với máy chủ. Một mã độc có thể khai thác lỗ hổng để đọc token này và cố gắng để đăng nhập vào máy chủ Google for Work. "

Các chuyên gia của MWR cho rằng họ đã thông báo lỗ hổng này cho Google vào ngày 17/03, nhưng ngay cả sau khi cho phép công ty mở rộng thời hạn công bố thông tin 90 ngày, lỗ hổng vẫn chưa được khắc phục cho đến thứ Năm vừa rồi.

"Không có phiên bản cập nhật nào được phát hành như theo thời điểm công bố," các chuyên gia từ MWR cho biết.

Cuối thứ Sáu vừa rồi, Google đã đưa ra một thông cáo báo chí nói rằng họ đã phát hành bản vá. "Chúng tôi cảm ơn các nhà nghiên cứu đã cảnh báo cho chúng tôi", Google cho biết. "Chúng tôi đã giải quyết vấn đề này trong ứng dụng Google Admin và bản vá đã được phát hành. Để cho khai thác lỗ hổng này, mã độc cần phải được cài đặt trên thiết bị. Theo như chúng tôi biết, không có ai bị ảnh hưởng. "

Các tin khác

- Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng mã độc tống tiền nhắm vào các tổ chức kinh tế Việt Nam đang gia tăng

- Điều chỉnh vòng đời tên miền .VN

- Các tài khoản G Suite miễn phí Google ngừng cung cấp từ tháng 7.2022

- Thay đổi thời gian hiệu lực tối đa chứng chỉ SSL từ ngày 01/09/2020

- Chuẩn mã hóa video mới giúp giảm dung lượng còn ½ so với chuẩn nhỏ nhất hiện tại (H264)

Tin tức công nghệ

Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng...

04-04-2024Điều chỉnh vòng đời tên miền .VN

26-01-2022Các tài khoản G Suite miễn phí Google ngừng cung cấp...

22-01-2022Thay đổi thời gian hiệu lực tối đa chứng chỉ...

11-07-2020Chuẩn mã hóa video mới giúp giảm dung lượng còn...

03-05-201914 quy tắc giúp tăng cường an ninh cho Magento

29-05-2017

Bài viết được quan tâm

Tại sao chọn Hoster Việt Nam?

03-09-2013Hướng dẫn thanh toán

17-08-2013Danh sách dịch vụ

02-09-2013